Wirtschaftsspionage gab es auch schon immer

Die NSA-Spähaffäre ist in aller Munde. Der Untergang der Demokratie scheint für manchen der vielen Talkgäste bevorzustehen.

Sicherlich war das Ausmaß (teilweise) unbekannt – jedenfalls, soweit es das Handy der Bundeskanzlerin angeht und soweit man sich im Übrigen nicht professionell mit dem Thema IT-Security beschäftigt.

Sicherheit und Verschlüsselung sind kein #Neuland!

Das erste Passwort wurde bereits bei Ali Baba und den vierzig Räubern ausgespäht – „Sesam öffne Dich“. Diejenigen, die noch mit Kinderbüchern statt Angry Birds aufgewachsen sind, erinnern sich.

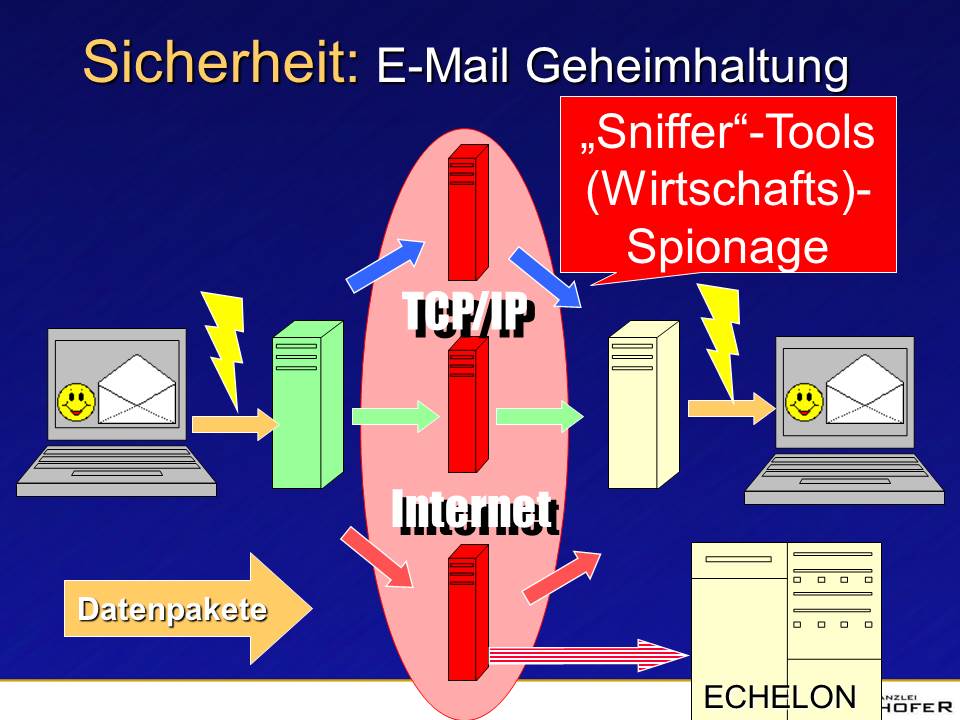

Bereits auf Vorträgen im Jahre 2002 hat der Autor mit der Folie im Titelbild auf das Risiko des „Abhörens“ der Internetkommunikation und Echelon hingewiesen. In der Folgezeit konnten diese Hinweise um das Beispiel des angeblich vom französischen Geheimdienst abgehörten Angebots des Siemens Konsortiums für den Hochgeschwindigkeitszug in Südkorea bereichert werden.

Es geht nun nicht darum, die Maßnahmen der jeweiligen Geheimdienste gut zu heißen, diese zu verteufeln oder sonst politisch zu bewerten. Es geht um Fakten zum Thema IT-Security.

Im internationalen Kontext gibt es Unternehmen wie auch Kriminelle, die vergleichbare Technologien nutzen wie Geheimdienste. Bei der ganzen politischen Aufregung sollte daher nicht vergessen werden, dass neben staatlichen Stellen im internationalen Bereich auch Unternehmen Spionage betreiben – Wirtschaftsspionage. So ist es kein Geheimnis, dass bei den einschlägigen Technologie- und Softwarefirmen die Konzernsicherheit im Rahmen ihrer Aufgaben auch „Spionageabwehr“ betreibt, ja betreiben muss.

Wer in dem Kontext von F&E, Patenten und Hochtechnologie unverschlüsselt E-Mails verschickt, ist schlecht beraten. Dass das Fernmeldegeheimnis vom Angreifer gebrochen wird, wird geschenkt – dies fügt sich regelmäßig in den bunten Strauß andere Computerdelikte von Computersabotage bis zur Datenveränderung ein.

Unverschlüsselte E-Mails als Compliance-Risiko

Daher ist der arglose Umgang mit E-Mails, vor allem auch mit eingehenden Dateien ein stetes Risiko für Unternehmen. Dem Autor sind Fälle bekannt, bei dem beispielsweise die Delegation eines innovativen Technologie-Unternehmens von ihrem Besuch nette Erinnerungsfotos per E-Mail übermittelt bekam. Warum in der Folgezeit die Kooperation ausblieb offenbarte sich erst, bei der Nachfrage eines Kunden wegen eines Defekts an ihren Maschinen. Der asiatische Konkurrent hatte mittels der manipulierten E-Mail sämtliche Konstruktionspläne und -daten aus dem System abgezogen, einfach selbst gebaut und vertrieben – einschließlich diverser Qualitätssiegel.

Was lernt man aus den Fakten für den professionellen Umgang im geschäftlichen Bereich?

- Cloud? Ja, aber sicher und verschlüsselt: Entweder End-to-End oder z.B. in TrueCrypt Containern.

- E-Mail? Natürlich auch, aber mit sensiblem Umgang.

Zugangsdaten von Konten werden von keiner Bank per E-Mail angefordert. Eine angebliche im Ausland ansässige Familie, die große Geldvermögen vor Diktatoren außer Landes schaffen muss, wird sich sicherlich keinen Unbekannten aussuchen. Und wer per E-Mail eingehende ausführbare Dateien öffnet und auch systemseitig öffnen kann, sollte sich sowohl mit seinem Verständnis von Internet, vor allem aber mit dem Thema Internet-Security Software beschäftigen.

Vorteile von Verschlüsselung

Wer wirklich etwas Geheimes zu übermitteln hat, macht das über verschlüsselte E-Mails oder sichere Projekträume; und das ist sicherer als Briefpost – wir erinnern uns an Filme mit Briefumschlägen über Wasserdampf.

Und schließlich hat Verschlüsselung noch einen großen Vorteil. Der versehentlich falsche Empfänger verschlüsselter E-Mails erhält nur Datenschrott.

Der Satz „IT-Recht ist spannend“ sieht verschlüsselt so aus:

—–BEGIN PGP MESSAGE—–

Version: Outlook Privacy Plugin

Charset: utf-8

hQEMA/3fhGbzzFVXAQf9FaEtrmjNjc5Pg+Rl6e6u82Y8uyz1ORP5Xo989O+oGPir

G9FcxDMrkGnI5HKJOkRT3K/OIIhBlivhXzKswYPewSJ3jsTrarre0FSF7RzU8LsB

b8GGbnsTj+S0I0hnOT0S8lkfJfL+1uRiDzbni/FkjdicBYV8Qk0G+mCIv9LBiakT

UlJKlbx/2ukkhhw4LTLzgjQqec7s6zJqbQApa/5dmCuGWJ5fg7ibIHhoN4Xyib9N

1VVZiqbJBoS+2uiOQkRbvhz7iwWDlXv28d/GQPQQTlORY9XC/tSVE20LqQ9M/tLM

GrpdLSVX2cM4H/I2+NHwiIzhoGQ29eI3iv9KqKN2OIUBDAP934Rm88xVVwEH/2U4

+S79ePfr7AcOLxyPiTgXKedHr2BdDcZpxAB/I0jLubi9JD3L7G+hPrG8/fyA8C50

+v2I3pLOGHK47dQr/arPStl+QaG7sFMNYatfiklkUDhrG6luzhg9eGzMUejlCm/H

5uxBZgIAvEh8vpnuWHmwGgSzhCAk/EUYAGznaqu+dvynIs9iqUOH1s5O+hJkV1Oo

fSGr9rT/7HHcwGgdjucWQxI2e8lCx1j3sVLDq4yOjgJp5zjUpMiH8V601El0bGyK

zPYcWTjC7NHexrPEOa41GJcm77GybMGX+7MYz1xyB84JErGoKwiyiRC85aARjZj6

07H1D0wbg8KOJAamlBXSSQH//RQnmHG0H9f43zGyROYlqFXjU4MuyTxcjqsFK37D

QCNHKn6Qwk/WRRC1eKEtBRF14aYaUDzHAGUaonUDtvyzjSjsH/LWz5A=

=Jss5

—–END PGP MESSAGE—–

Fazit

Unabhängig von staatlichen Stellen ist die Verschlüsselung geheimer Dokumente essentiell. Hierzu gehören nicht nur die Bereitstellung der Technologie, sondern auch die Schulung des betroffenen Personals – nicht jeder muss Verschlüsseln.

Zu einem IT-Sicherheitskonzept gehört neben Ausfallsicherheit und Datenschutz auch die Sicherung von Daten gegen Abhandenkommen. In der Praxis finden sich immer wieder Fälle von kopierten Kundendatenbanken durch ausgeschiedene Mitarbeiter, bis hin zum Kopieren von Quellcode noch nicht ausgerollter Softwareentwicklungen von Entwicklungssystemen.

So herausfordernd für den einen oder anderen Verantwortlichen vorstehende Hinweise sein mögen, muss man sich damit auch aus rechtlicher Sicht befassen. Nicht zuletzt schreibt § 91 Abs. 2 AktG dem Vorstand die Identifizierung und Abwehr solche „den Fortbestand der Gesellschaft gefährdende Entwicklungen“ vor. Ein IT-Sicherheitskonzept, das sichere Kommunikation per E-Mail ermöglicht, gehört dazu.

Selbstverständlich bieten auch wir die verschlüsselte Kommunikation an.

Mehr dazu erfahren Sie hier.

Rauschhofer Social